E-Mail-Konten gehören zu den bevorzugten Angriffszielen von Cyberkriminellen – und das aus gutem Grund. Über 90 % aller Cyberangriffe beginnen mit einer E-Mail, wobei Angreifer gezielt menschliche Schwächen und unzureichende Sicherheitsmaßnahmen ausnutzen, um sich Zugang zu Microsoft 365-Postfächern zu verschaffen.

Hat ein Angreifer erst einmal durch Phishing, gestohlene Zugangsdaten oder Session-Hijacking Zugriff auf ein E-Mail-Konto erhalten, verfügt er über ein mächtiges Werkzeug für weitere Attacken. Von diesem Ausgangspunkt aus kann er interne Phishing-Kampagnen starten, sich als vertrauensvolle Mitarbeiter ausgeben, E-Mail-Konversationen manipulieren und sensible Daten abschöpfen – oft völlig unbemerkt.

Ein einziges kompromittiertes Konto kann zur Bedrohung für das gesamte Unternehmen werden. Dieser Leitfaden zeigt Ihnen praxisnah, wie Sie kompromittierte E-Mail-Konten erkennen, die Auswirkungen bewerten und effektive Schritte zur sofortigen Absicherung und Wiederherstellung einleiten.

Die Auswirkungen eines kompromittierten Microsoft 365-E-Mail-Kontos

Ein Szenario aus der Praxis: Das E-Mail-Konto des Finanzleiters wird gehackt. Der Angreifer nutzt die vertrauenswürdige Absenderadresse, um ein Teammitglied zur sofortigen Zahlung an einen fiktiven Lieferanten aufzufordern. Da die E-Mail von einer legitimen Unternehmensadresse stammt, schöpft niemand Verdacht. Bis der Betrug auffällt, ist das Geld bereits transferiert und unwiederbringlich verloren.

Die Konsequenzen eines kompromittierten E-Mail-Kontos sind vielfältig und schwerwiegend:

- Finanzielle Schäden: Betrügerische Zahlungsaufforderungen können zu Verlusten von Tausenden bis hin zu Millionen Euro führen.

- Datenverluste: Vertrauliche Informationen wie Geschäftsgeheimnisse, Kundendaten oder rechtliche Dokumente werden gestohlen oder offengelegt.

- Identitätsdiebstahl: Persönliche Daten werden missbraucht, um sich als andere Personen auszugeben und tieferen Zugang zum Unternehmensnetzwerk zu erlangen.

Diese Vorfälle stehen häufig im Zusammenhang mit Business Email Compromise (BEC)-Angriffen, die laut Berichten aus dem letzten Jahr (2024) einen Großteil aller gemeldeten Cybervorfälle ausmachten. BEC ist dabei nur eine von vielen Angriffsmethoden, mit denen Cyberkriminelle ein kompromittiertes Postfach als Sprungbrett für weiterreichende Attacken nutzen.

Im Folgenden führen wir Sie Schritt für Schritt durch den Prozess der Identifizierung und Reaktion auf kompromittierte E-Mail-Konten in Microsoft 365.

So erkennen Sie ein kompromittiertes Postfach in Microsoft 365

Die frühzeitige Erkennung einer Kompromittierung ist entscheidend für die Schadensbegrenzung. Regelmäßiges Monitoring und das Wissen um die häufigsten Warnzeichen helfen Ihnen, schnell zu reagieren. Achten Sie auf diese Indikatoren, die auf einen möglichen Angriff hindeuten:

- Ungewöhnliche Anmeldungen von unbekannten Geräten, auffälligen geografischen Standorten oder verdächtigen IP-Adressen sind oft die ersten Anzeichen einer Kompromittierung. (Prüfen Sie hierzu die Anmeldeereignisse im Azure AD oder Microsoft 365 Security Center).

- Mehrere fehlgeschlagene Anmeldeversuche können auf Brute-Force- oder Passwort-Spray-Angriffe hindeuten.

- Häufige Passwortänderungen oder wiederholte Kontosperrungen, die nicht vom Benutzer veranlasst wurden.

- Unerlaubte E-Mail-Regeln gehören zu den häufigsten Anzeichen einer Kompromittierung. Prüfen Sie besonders auf Regeln, die E-Mails automatisch an externe Adressen weiterleiten oder in versteckte Ordner verschieben.“ (Diese finden Sie z.B. in den Outlook Web App (OWA) Einstellungen unter ‚Regeln‘).

- Neue Weiterleitungsregeln für externe E-Mail-Adressen, die ohne Ihr Wissen eingerichtet wurden.

- Veränderte E-Mail-Signaturen, die zur Identitätstäuschung genutzt werden, beispielsweise um sich als Führungskraft auszugeben.

- Unerwartete Sicherheitseinstellungen wie geänderte Wiederherstellungstelefonnummern oder alternative E-Mail-Adressen. (Überprüfen Sie die Benutzerprofile im Microsoft 365 Admin Center oder Azure AD).

- Modifizierte Profilangaben in der globalen Adressliste, einschließlich Name oder Telefonnummer.

- Fehlende oder gelöschte E-Mails, die ohne Wissen des Benutzers verschwunden sind.

- Verdächtige Nachrichten in den Ordnern „Gesendet“ oder „Gelöschte Elemente“, die der Benutzer nicht versendet hat.

- Automatische Kontosperrung für den E-Mail-Versand durch Microsofts Sicherheitssysteme aufgrund erkannter Spam- oder Phishing-Aktivitäten. (Dies ist ein deutliches Warnsignal und erfordert sofortiges Handeln).

Haben Sie eines oder mehrere dieser Warnzeichen entdeckt? Dann sollten Sie sofort davon ausgehen, dass das Microsoft 365-Postfach kompromittiert wurde und umgehend entsprechende Maßnahmen einleiten.

Ein kompromittiertes E-Mail-Konto in Microsoft 365 schützen

Wenn Sie den Verdacht haben, dass ein Angreifer Zugriff auf ein Microsoft 365-Konto erlangt hat, müssen Sie unverzüglich Maßnahmen ergreifen, um den Zugriff zu sperren und weiteren Schaden zu verhindern.

Befolgen Sie diese Schritt-für-Schritt-Anleitung, um ein gehacktes Microsoft 365-E-Mail-Konto zu sichern:

- Kompromittiertes Microsoft 365-Konto deaktivieren

- Alle aktiven Benutzersitzungen in Microsoft 365 widerrufen

- Betroffenen Benutzer und andere relevante Personen benachrichtigen

- Das Microsoft 365-Kennwort des Benutzers zurücksetzen

- Multi-Faktor-Authentifizierung (MFA) erzwingen

- Alle verdächtigen MFA-registrierten Geräte entfernen

- Benutzereinwilligungen für Anwendungen überprüfen und widerrufen

- Die dem Benutzer zugewiesenen M365-Administratorrollen ermitteln

- Postfachberechtigungen und E-Mail-Weiterleitung überprüfen

- Einen vollständigen Virenscan auf dem Benutzergerät durchführen

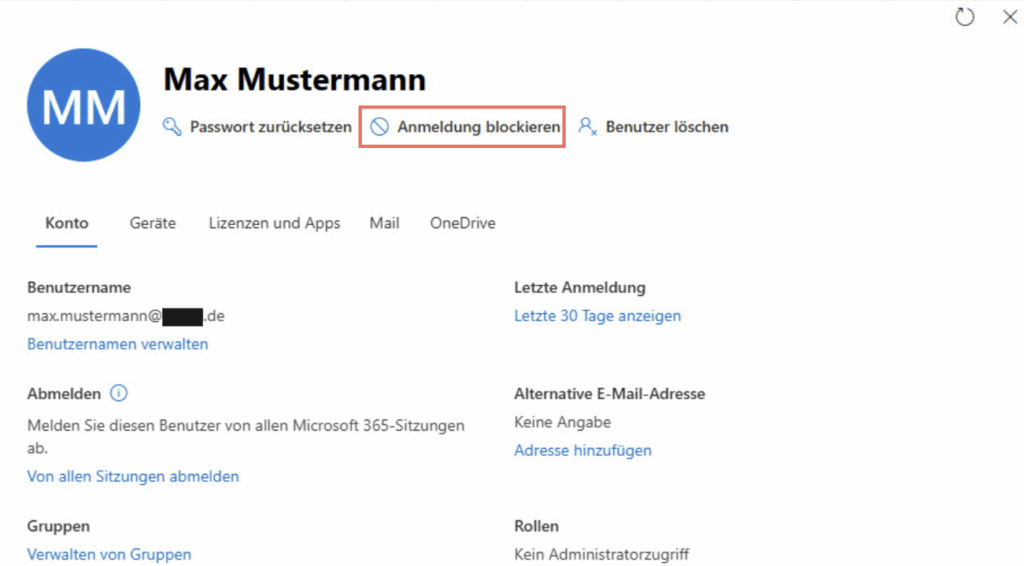

Schritt 1 » Kompromittiertes Microsoft 365-Konto deaktivieren

Sobald Sie den Verdacht haben, dass ein Konto kompromittiert wurde, deaktivieren Sie es unverzüglich. Dieser einfache, aber entscheidende Schritt verhindert sofort, dass der Angreifer weiteren Schaden anrichten kann, und gibt Ihnen die Möglichkeit, ungestört zu ermitteln. Betrachten Sie dies als Ihre erste Verteidigungslinie: Schnelles Handeln kann den Unterschied zwischen einem kleinen Zwischenfall und einer schwerwiegenden Sicherheitsverletzung ausmachen. Beachten Sie, dass es hierbei um eine temporäre Deaktivierung geht, nicht um eine endgültige Löschung des Kontos.

Befolgen Sie diese Schritte, um ein Microsoft 365-Benutzerkonto zu deaktivieren:

- Melden Sie sich beim Microsoft 365 Admin Center an.

- Gehen Sie zu „Benutzer → Aktive Benutzer“ und wählen Sie den betroffenen Benutzer aus.

- Klicken Sie im Bereich „Benutzerdetails“ auf „Anmeldung blockieren“, um das Konto zu deaktivieren.

Schritt 2 » Alle aktiven Benutzersitzungen in Microsoft 365 widerrufen

Das Deaktivieren des Benutzerkontos in Microsoft 365 ist unerlässlich, beendet jedoch nicht aktive Sitzungen, die möglicherweise noch auf anderen Geräten oder in anderen Anwendungen ausgeführt werden. Wenn ein Angreifer bereits angemeldet ist, kann er möglicherweise weiterhin auf Daten zugreifen oder unbefugte Aktionen ausführen, selbst nachdem Sie andere Sicherheitsmaßnahmen ergriffen haben.

Aus diesem Grund ist es entscheidend, alle aktiven Sitzungen sofort zu widerrufen. Dadurch wird sichergestellt, dass der Angreifer vollständig abgemeldet wird und sich erneut authentifizieren muss – was fehlschlägt, wenn Sie das Konto bereits gesichert haben.

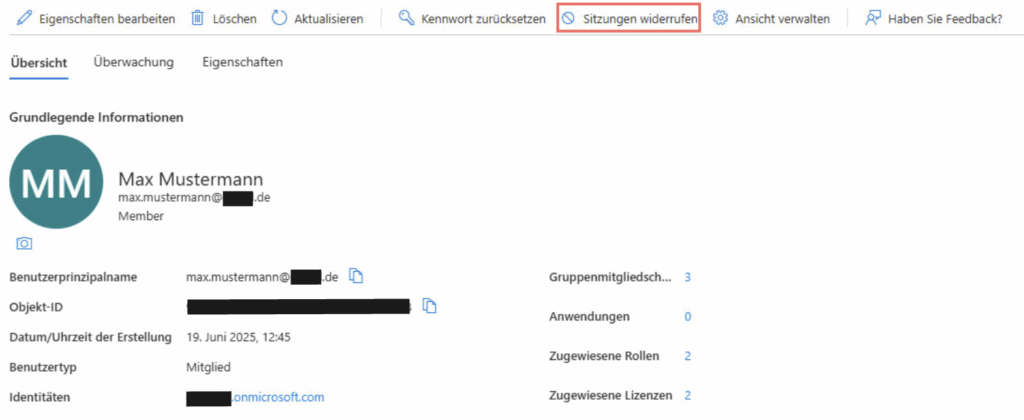

Führen Sie die folgenden Schritte aus, um alle Sitzungen des Benutzers in Microsoft 365 zu widerrufen:

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Gehen Sie zu „Benutzer → Alle Benutzer“ und wählen Sie das kompromittierte Benutzerkonto aus.

- Klicken Sie auf der Übersichtsseite des Benutzers in der Symbolleiste auf „Sitzungen widerrufen“.

- Klicken Sie in der Bestätigungsaufforderung auf „Ja“, um den Vorgang abzuschließen.

Schritt 3 » Betroffenen Benutzer und andere relevante Personen benachrichtigen

Business Email Compromise (BEC)-Angriffe sind häufig erfolgreich, gerade weil die Kompromittierung eines Kontos oft unbemerkt bleibt. Daher ist eine klare und schnelle Kommunikation von entscheidender Bedeutung.

Sobald Sie einen Angriff bestätigen oder auch nur vermuten, informieren Sie den betroffenen Benutzer unverzüglich. Alarmieren Sie gleichzeitig Ihr Unternehmen und weisen Sie alle relevanten Personen an, ohne Ihre ausdrückliche Genehmigung nicht auf E-Mails aus dem kompromittierten Konto zu reagieren. Eine schnelle und transparente Kommunikation kann den Angreifer stoppen und weiteren Schaden effektiv verhindern.

Schritt 4 » Das Microsoft 365-Kennwort des Benutzers zurücksetzen

Das Zurücksetzen des Kennworts ist ein kritischer Schritt zur endgültigen Sicherung eines kompromittierten E-Mail-Kontos. Selbst nach einer vorübergehenden Deaktivierung könnte ein Angreifer versuchen, sich erneut anzumelden, sobald das Konto reaktiviert wird – es sei denn, das Kennwort wurde geändert. Aus diesem Grund ist ein sofortiges Zurücksetzen unerlässlich.

Noch wichtiger: Das Zurücksetzen des Passworts unterbricht die Kette der Kompromittierung. Angreifer nutzen gehackte Microsoft 365-Konten häufig als Sprungbrett, um Zugriff auf weitere, verbundene Konten zu erhalten.

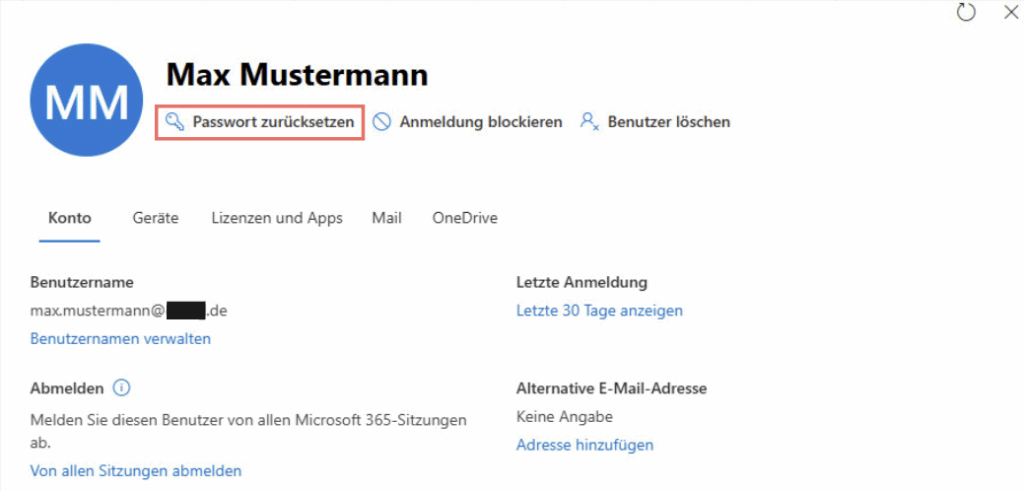

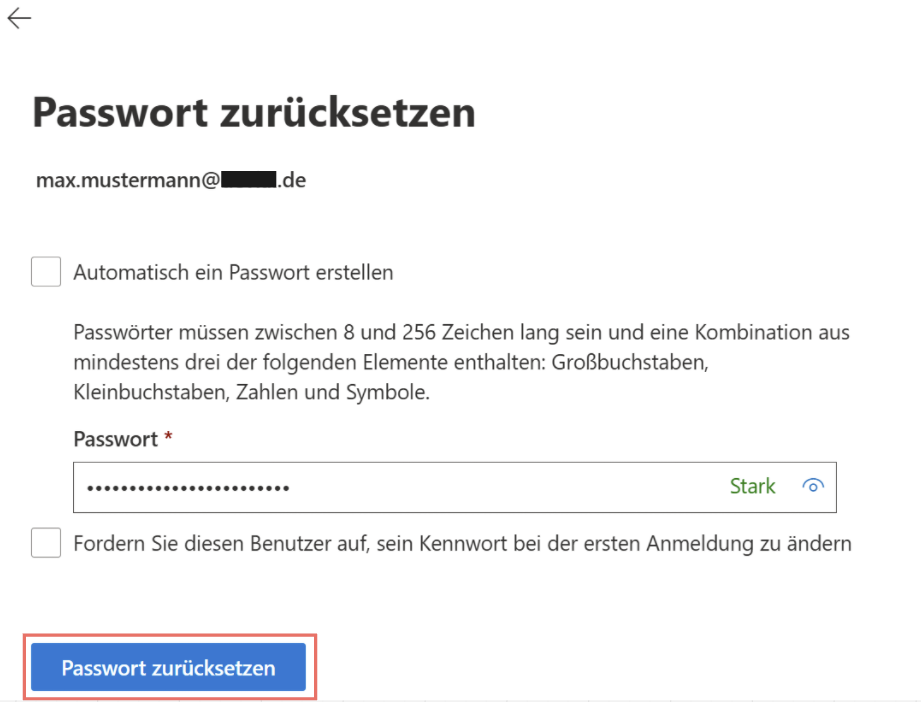

Befolgen Sie diese Schritte, um das Kennwort eines Benutzers in Microsoft 365 zurückzusetzen:

- Rufen Sie im Microsoft 365 Admin Center die Seite „Aktive Benutzer“ auf.

- Wählen Sie den betroffenen Benutzer aus und klicken Sie auf „Passwort zurücksetzen“.

- Wenn Sie möchten, dass Microsoft ein Passwort generiert, aktivieren Sie das Kontrollkästchen „Passwort automatisch erstellen“.

- Um manuell ein benutzerdefiniertes Passwort zu erstellen, geben Sie es in das Feld „Passwort“ ein.

- Sie können auch das Kontrollkästchen „Dieser Benutzer muss sein Passwort bei der ersten Anmeldung ändern“ aktivieren, je nach Ihren Anforderungen.

- Klicken Sie auf „Passwort zurücksetzen“, um das Passwort des Benutzers zu aktualisieren.

Stellen Sie beim Zurücksetzen des Kennworts eines kompromittierten Benutzers sicher, dass es stark, einzigartig und sicher ist. Beachten Sie folgende Punkte:

- Vermeiden Sie Passwort-Wiederverwendung und schwache Passwörter: Nutzen Sie niemals alte oder leicht zu erratende Kennwörter. Diese sind ein beliebtes Ziel für Angreifer.

- Stärken Sie die Microsoft 365-Kennwortrichtlinie: Setzen Sie strenge Komplexitätsanforderungen durch und verhindern Sie die Verwendung bekanntermaßen schwacher oder bereits kompromittierter Kennwörter.

- Verbieten Sie benutzerdefinierte schwache Kennwörter: Unterbinden Sie die Nutzung von leicht zu erratenden Passwörtern, die sich auf Firmennamen, Standorte oder gängige Ausdrücke beziehen.

- Wichtig: Senden Sie niemals Kennwörter per E-Mail! Angreifer könnten noch immer Zugriff auf das Postfach haben.

Schritt 5 » Multi-Faktor-Authentifizierung (MFA) erzwingen

Das Erzwingen der Multi-Faktor-Authentifizierung (MFA) für kompromittierte Benutzerkonten ist eine äußerst effektive Verteidigung gegen Kontoübernahmen. Selbst wenn ein Angreifer die aktualisierten Benutzeranmeldeinformationen in die Hände bekommt, kann MFA seinen Zugriff durch einen zusätzlichen Überprüfungsschritt blockieren.

Sie können MFA für die betroffenen Benutzer auf verschiedene Weise konfigurieren, z. B. mithilfe von Sicherheitsstandards, benutzerspezifischen Einstellungen oder Richtlinien für bedingten Zugriff. Dadurch wird eine zweite Schutzebene hinzugefügt, die Benutzerkonten wirksam vor Phishing, Brute-Force-Angriffen und anderen Bedrohungen schützt.

Aus diesem Grund ist es von entscheidender Bedeutung, die Benutzer zur Durchführung der MFA-Registrierung in der Microsoft 365-Umgebung zu verpflichten.

Schritt 6 » Alle verdächtigen MFA-registrierten Geräte entfernen

Wenn das Konto eines Benutzers kompromittiert wurde, besteht das erhebliche Risiko, dass der Angreifer sein eigenes Gerät für MFA registriert hat. Dies würde es ihm ermöglichen, zukünftige Anmeldeschutzmaßnahmen zu umgehen. Die bloße Aktivierung von MFA reicht dann nicht aus, wenn der Angreifer bereits auf der Liste der vertrauenswürdigen Geräte steht.

Um das Konto vollständig zu sichern, müssen Sie daher alle nicht autorisierten oder verdächtigen MFA-Methoden überprüfen und entfernen, die mit dem kompromittierten Benutzer verknüpft sind. Nur so wird sichergestellt, dass ausschließlich berechtigte Benutzer ihre Identität überprüfen und wieder Zugriff erhalten können.

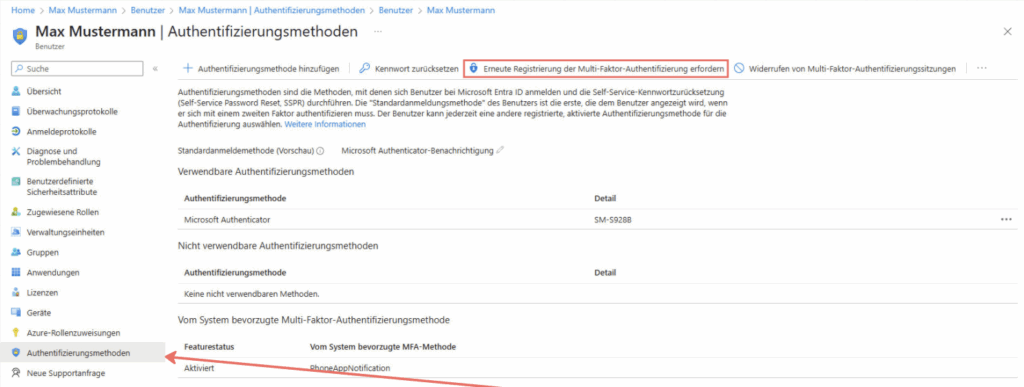

Befolgen Sie diese Schritte, um verdächtige MFA-registrierte Geräte aus Entra ID zu entfernen:

- Rufen Sie im Microsoft Entra Admin Center die Seite „Alle Benutzer“ auf.

- Wählen Sie das kompromittierte Benutzerkonto aus und navigieren Sie zu „Authentifizierungsmethoden“.

- Überprüfen Sie die Liste auf unbekannte oder verdächtige Geräte, die für die Authentifizierung registriert sind.

- Klicken Sie bei Bedarf auf „Erneute Registrierung der Multi-Faktor-Authentifizierung erfordern“, um den Benutzer zu zwingen, bei der nächsten Anmeldung die MFA erneut einzurichten.

Schritt 7 » Benutzereinwilligungen für Anwendungen überprüfen und widerrufen

Wenn ein Angreifer Zugriff auf ein Microsoft 365-Konto erhält, beschränkt sich der Schaden nicht immer nur auf E-Mails. Oft autorisieren sie unbemerkt schädliche Anwendungen für den Zugriff auf die Daten des Benutzers – und das selbst nachdem Sie das Kennwort geändert oder die MFA zurückgesetzt haben.

Diese bösartigen Anwendungen können im Hintergrund ausgeführt werden, E-Mails lesen, auf Dateien zugreifen oder Daten exfiltrieren, ohne dass dies bemerkt wird.

Aus diesem Grund ist es äußerst wichtig, die Benutzereinwilligungen für Anwendungen umgehend zu überprüfen und zu verwalten. Durch das Widerrufen unnötiger oder verdächtiger Einwilligungen wird ein weiterer potenzieller und kritischer Zugriffspunkt gesperrt, über den Angreifer möglicherweise noch verfügen.

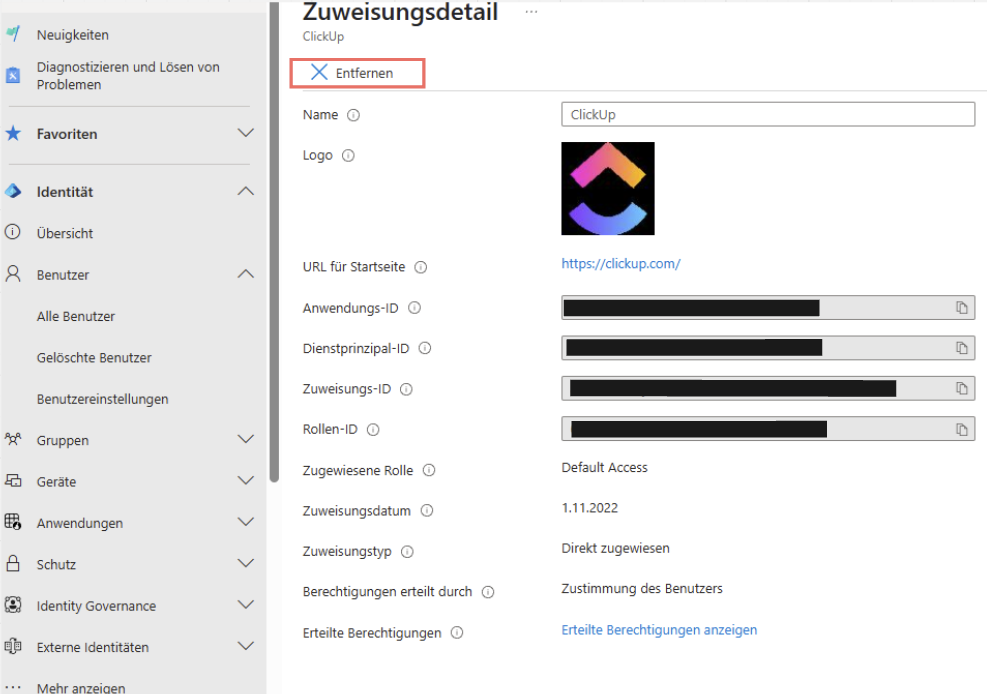

Entziehen Sie einem Benutzer die für eine Anwendung erteilten Berechtigungen, indem Sie die folgenden Schritte ausführen:

- Rufen Sie im Entra Admin Center die Seite „Alle Benutzer“ auf.

- Klicken Sie auf den betroffenen Benutzer und wählen Sie „Anwendungen“ aus.

- Suchen Sie alle verdächtigen Anwendungszuweisungen und klicken Sie darauf.

- Klicken Sie auf „Entfernen“, um die Zustimmung des Benutzers für die Anwendung zu widerrufen.

Schritt 8 » Die dem Benutzer zugewiesenen M365-Administratorrollen ermitteln

Ein kompromittiertes Konto mit Administratorrechten stellt ein extrem hohes Risiko dar. Angreifer können diese erweiterten Berechtigungen nutzen, um systemweite Konfigurationen zu ändern, auf sensibelste Daten zuzugreifen oder sogar neue, persistente Backdoor-Konten zu erstellen.

Daher ist es unerlässlich, unverzüglich zu überprüfen, ob dem betroffenen Benutzer Microsoft 365-Administratorrollen zugewiesen sind und diese bei Bedarf sofort zu entziehen.

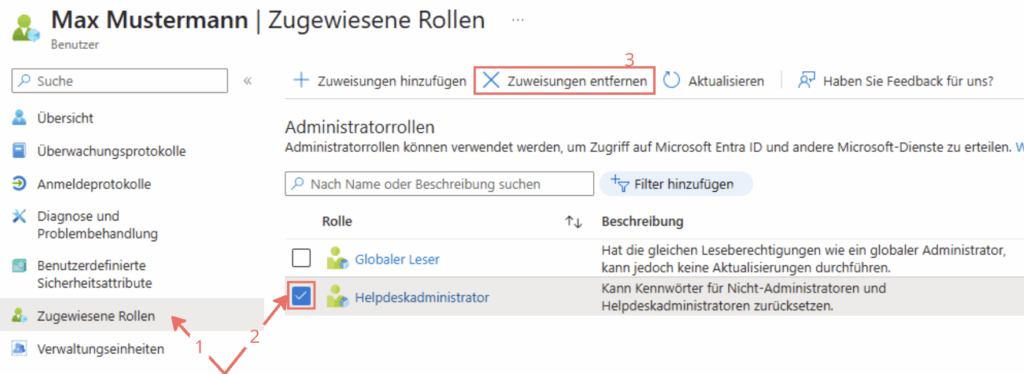

Befolgen Sie diese Schritte, um alle unnötigen Administratorrollen des kompromittierten Benutzers zu finden und zu entfernen:

- Gehen Sie im Entra Admin Center zu „Alle Benutzer“.

- Wählen Sie den kompromittierten Benutzer aus der Liste aus.

- Gehen Sie zur Registerkarte „Zugewiesene Rollen“, um alle dem Benutzer zugewiesenen Administratorrollen anzuzeigen.

- Überprüfen Sie die Liste und identifizieren Sie alle Rollen, die nicht zugewiesen sein sollten.

- Wählen Sie die zugewiesene Rolle aus und klicken oben auf „Zuweisung entfernen“, um die Rollenzuweisung zu widerrufen.

Schritt 9 » Postfachberechtigungen und E-Mail-Weiterleitung überprüfen

Angreifer ändern häufig Postfacheinstellungen, um auch nach der initialen Kompromittierung persistierenden Zugriff zu behalten oder die Kommunikation unbemerkt zu überwachen.

- Sie können E-Mail-Weiterleitungsregeln einrichten, um Kopien von Nachrichten verdeckt an externe Adressen zu senden.

- In einigen Fällen weisen sie anderen verdächtigen Adressen Postfachberechtigungen wie „Lesen”, „Senden als” oder „Senden im Namen von” zu, sodass diese die E-Mails des Benutzers ausspionieren und manipulieren können.

Diese versteckten Änderungen können lange unbemerkt bleiben und zu erheblichen Datenlecks oder weiterem Missbrauch führen. Überprüfen Sie daher unbedingt und umgehend, ob in dem kompromittierten Postfach verdächtige Weiterleitungsregeln und delegierte Berechtigungen vorhanden sind.

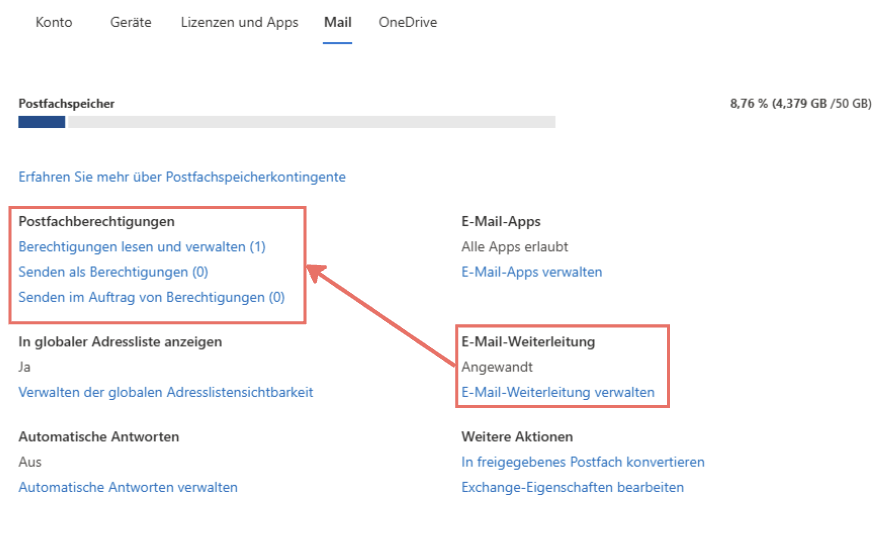

Führen Sie die folgenden Schritte aus, um verdächtige Weiterleitungsregeln oder Berechtigungen für Postfachdelegierte zu überprüfen und zu bereinigen:

- Navigieren Sie zur Seite „Aktive Benutzer“ im Microsoft 365 Admin Center.

- Wählen Sie den betroffenen Benutzer aus und wechseln Sie zur Registerkarte „E-Mail“.

- Wenn unter „E-Mail-Weiterleitung“ der Text „Angewandt“ angezeigt wird, werden E-Mails weitergeleitet.

- Klicken Sie auf „E-Mail-Weiterleitung verwalten“, um die Weiterleitungsadresse anzuzeigen. Wenn diese verdächtig erscheint, deaktivieren Sie „Alle an dieses Postfach gesendeten E-Mails weiterleiten“ und klicken Sie auf „Änderungen speichern“.

- Überprüfen Sie anschließend die „Postfachberechtigungen“, einschließlich „Lesen und verwalten“, „Senden als“ und „Im Namen senden“.

- Wenn unbekannte oder verdächtige Benutzer aufgeführt sind, klicken Sie auf den Benutzer und wählen Sie „Berechtigungen entfernen“, um dessen Zugriff zu widerrufen.

Schritt 10 » Einen vollständigen Virenscan auf dem Benutzergerät durchführen

Nachdem Sie das kompromittierte Microsoft 365-Konto gesichert haben, ist es unerlässlich sicherzustellen, dass das vom betroffenen Benutzer verwendete Gerät sauber und sicher ist. Angreifer installieren häufig Malware wie Trojaner, Spyware, Rootkits, Keylogger oder sogar Würmer, um sich dauerhaft Zugriff zu verschaffen oder weitere Daten zu stehlen.

Ein vollständiger Virenscan hilft dabei, diese versteckten Bedrohungen zu erkennen und zu entfernen. Verwenden Sie hierfür eine vertrauenswürdige Antiviren- oder Endpunktschutzlösung wie Microsoft Defender, um einen gründlichen Scan des betroffenen Computers durchzuführen.

Wenn Malware gefunden wird, reinigen Sie das Gerät oder ersetzen Sie es gemäß den Vorgehensweisen Ihrer Organisation zur Reaktion auf Vorfälle. Dieser Schritt ist entscheidend, um eine erneute Infektion zu verhindern und andere Konten sowie Systeme vor Kompromittierung zu schützen.

Zusammenfassung

Während diese Schritte Ihnen dabei helfen, die Kontrolle über ein kompromittiertes Microsoft 365-E-Mail-Konto zurückzugewinnen, ist es immer besser, proaktiv zu handeln. Es ist weitaus effektiver, eine Kompromittierung zu verhindern, als sich anschließend davon zu erholen.

Wir hoffen, dass dieser Blogbeitrag Ihnen dabei geholfen hat, kompromittierte E-Mail-Konten in Ihrem Unternehmen zu identifizieren und effektiv zu sichern.